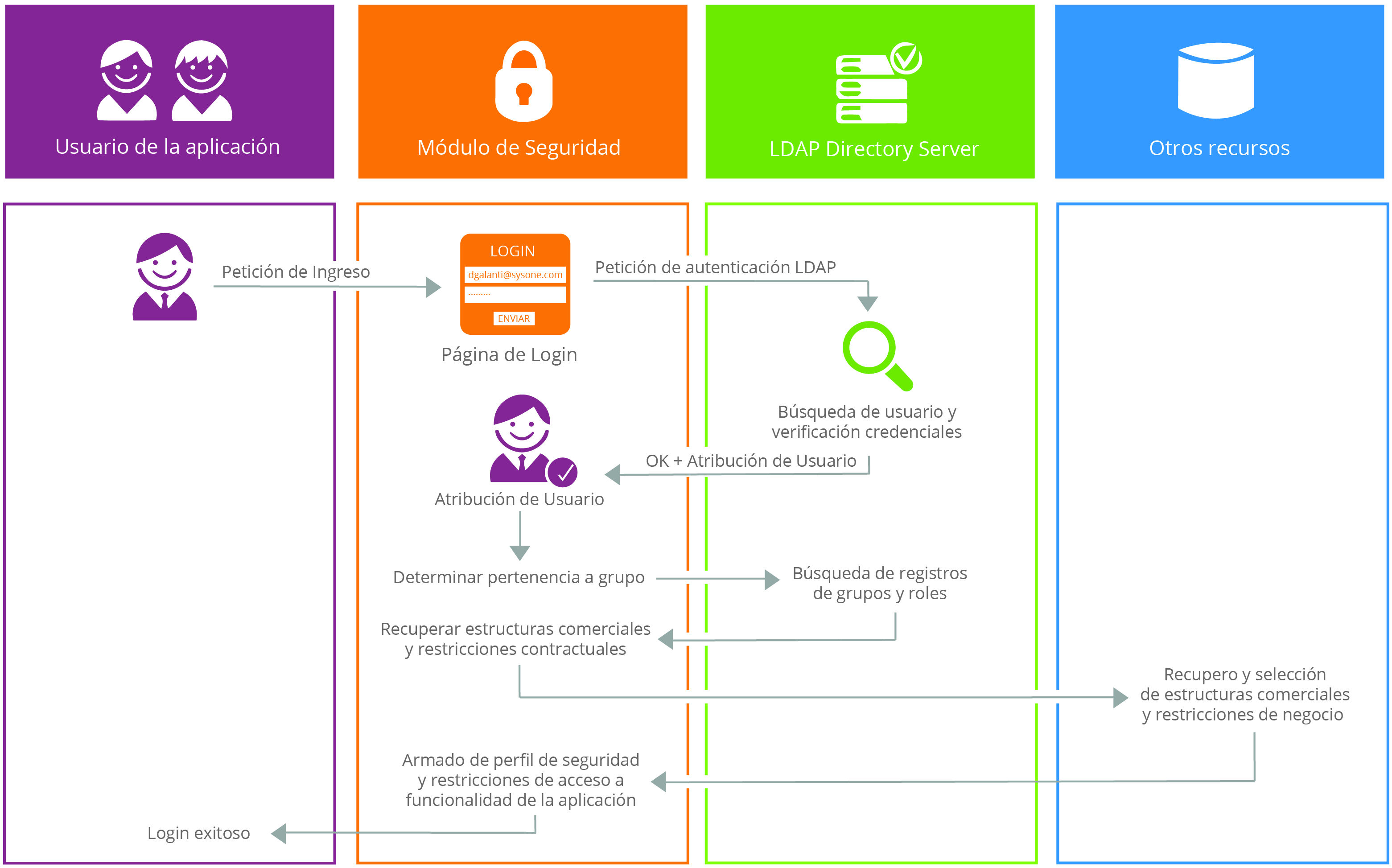

Supervisión de aplicaciones que utilizan Okta para la autenticación de usuarios - Dotcom-Monitor Web Performance Blog

La autenticación por SMS protege a los usuarios y proporciona tranquilidad a las empresas | Opinión | IT Digital Security

/b_Chap1_001_0_T.gif)

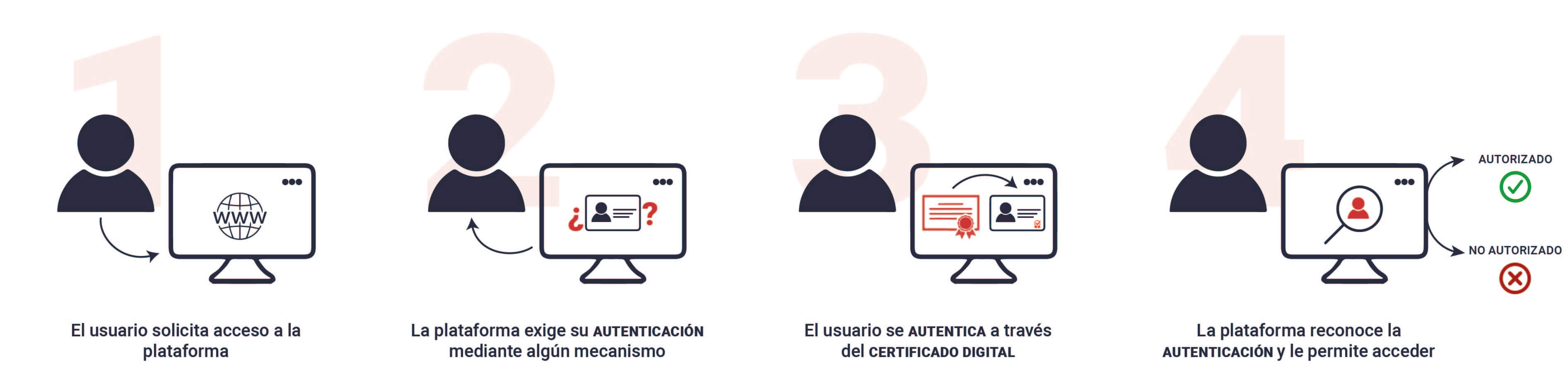

Métodos de autenticación de usuario y usuarios administrados - Canon - ACCESS MANAGEMENT SYSTEM - Guía del administrador

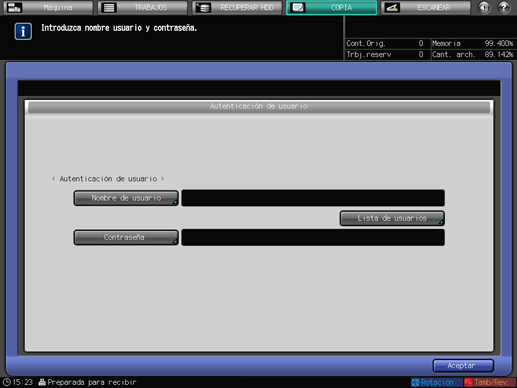

![USO ESPECIAL DE LA MÁQUINA]| AUTENTICACIÓN DEL USUARIO|BP-70M90|09-02_001|Descargar manual|Productos MFP / Copiadora / Impresora|Solución para la oficina: Sharp USO ESPECIAL DE LA MÁQUINA]| AUTENTICACIÓN DEL USUARIO|BP-70M90|09-02_001|Descargar manual|Productos MFP / Copiadora / Impresora|Solución para la oficina: Sharp](https://global.sharp/restricted/products/copier/downloads/manuals/bp70m90/es/img/bum_tp_01020004.png)

USO ESPECIAL DE LA MÁQUINA]| AUTENTICACIÓN DEL USUARIO|BP-70M90|09-02_001|Descargar manual|Productos MFP / Copiadora / Impresora|Solución para la oficina: Sharp